Для решения задач информационной безопасности полезно, а иногда и необходимо, анализировать большие объемы данных. А при любом анализе отлично помогают средства визуализации.

Самые распространенные объекты для визуализации это конечно сетевой трафик. Но и кроме трафика в любой инфраструктуре хранится множество данных, визуализация которых может помочь получить знания, полезные службе ИБ. Например, к интересным результатам может привести анализ связей пользователей через электронную почту, или связь компьютеров (пользователей) через подключавшиеся съемные носители информации, подключение пользователей с различных компьютеров и подключение пользователей к серверам компании.

Существует множество инструментов, которые могут помочь при визуализации. Далее опишу те, что нашли место на моем рабочем столе.

GIGRAPH Network Visualization

Как ни крути а Excel лучший помощник при решении множества задач (например, Excel отлично подходит для ведения автоматизированных матриц доступа). Начиная с 2016 версии в Excel по умолчанию входит бесплатный компонент GIGRAPH (меню Вставка -> Надстройки -> Магазин), который позволяет по трем параметрам (источник-назначение-величина) строить интерактивные карты взаимосвязей.

Разберем его работу на примере анализа использования съемных носителей, которые являются одним из основных каналов утечки и хорошо бы

Получить информацию о том, какие съемные носители подключались к компьютерам в сети можно через систему инвентаризации, контроля съемных носителей, DLP, PowerShell и т.д. В конечном счете нас интересует список вида компьютер - носитель (к одному компьютеру может подключаться много носителей, а один носитель может подключаться ко многим компьютерам).

В результате передачи данных в Excel и далее в GIGRAPH получаем такую картину:

прим.: все изображения можно увеличить.

Видно, что часть носителей используется на большинстве компьютеров, а часть используется локальными, не пересекающимися, группами. Уже на базе этих сведений можно понять как носители применяются в технологических процессах структурных подразделений компании.

В этом примере группа компьютеров (в реальности одно из подразделении компании) используют общий носитель. При этом на одном из компьютеров группы так же использовался другой носитель, который в свою очередь подключался к компьютеру другого подразделения, не связанного с первым. Сами по себе эти знания не являются инцидентом, но дают вектор для дальнейшего исследования.

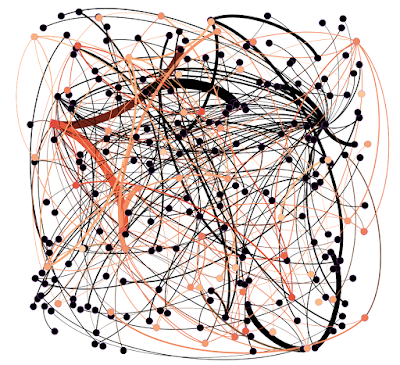

А вот такая картина получается при анализе электронной почты:

Не смотря на большой объем данных при увеличении карты становятся явно видны ключевые участники, которых можно, в случае необходимости, отфильтровать и продолжить анализ.

В данном примере отфильтрована почта с вложениями (отправитель - получатель - количество вложений) с целью выявления каналов распространения и утечки документов компании. Но можно анализировать и другие параметры: количество отправленных писем, документов заданного типа, упоминаний о ключевой теме и т.д. в зависимости от того что хочется проанализировать и что доступно для сбора в качестве исходных данных.

Недостатки: практика показала, что более 2000 объектов ПО переварить не может. Использую данный модуль при необходимости быстро провести анализ небольшого объема данных.

Gephi - The Open Graph Viz Platform

Если GIGRAPH это скорее небольшой компонент для оперативного и легкого анализа, то Gephi это полновесная система. ПО обладает большим количеством настроек, на его освоение требуется больше времени, но и результаты получаются куда интереснее. Вот так, например, выглядят связи пользователей по отправке вложений через электронную почту:

А вот так те же связи выглядят после дополнительной настройки (стали явно видны ключевые участники):

Недостатки: требуется предварительная обработка данных и настройка системы, но это окупается ее возможностями.

SearchInform ReportCenter

Это DLP система в которой по всем собираемым данным (почта, мессенджеры, соц. сети) можно визуализировать связи пользователей.

ПО создавалось именно для решения задач информационной безопасности и оно наиболее удобно в повседневной работе, например по каждому объекту карты можно проваливаться для детального анализа событий, а внешние и внутренние контакты разделяются визуально.

Недостатки: коммерческий продукт, можно строить связи только по тем данным, что собрала DLP система.

EtherApe

Что касается анализа сетевой активности то для этого подходит ПО EtherApe. ПО в реальном времени берет трафик с сетевой карты либо из .pcap файла и отражает связи между узлами сети с разбивкой по протоколам. При чем на выходе получается не статичная карта а интерактивный ролик, чем то напоминающий интерактивные карты кибер атак.

Сайт: EtherApe

Недостатки: по создаваемой карте нельзя передвигаться и анализировать элементы, по этому для вдумчивой аналитики подходит слабо.

OpenGraphiti

Фреймворк для анализа сетевой активности через построение трехмерных карт. Пока не удалось его развернуть и привожу упоминание о нем лишь в качестве примера идеальных карт.

Резюме

Средств для визуализации много. Более ценны не средства а результаты, которых мы достигаем их применяя. А для получения интересных и полезных службе ИБ результатов нужно прежде всего понимать какие данные и в каком разрезе следует подвергнуть визуальному анализу.

А применяете ли вы средства визуализации с целью решения задач информационной безопасности, какие?

Комментариев нет:

Отправить комментарий